最近在打靶場的過程中發(fā)現(xiàn)有時候 [SSH] 無需密碼就可以直接登陸,這確實是觸及到我的盲區(qū)了,上網(wǎng)查了一下才知道這原來是 ssh 的秘鑰登錄,花了一整天才弄懂,所以寫下這篇內(nèi)容,希望能幫助到大家

一:SSH 口令登錄

【1】登錄原理

SSH 服務(wù)默認登錄方式為口令登錄,也是我們平時最常用的,原理如下

客戶端向服務(wù)端發(fā)起請求

服務(wù)端收到請求將自己生成的公鑰返回給客戶端

客戶端用返回來的公鑰加密自己的登錄密碼,發(fā)送給服務(wù)端

服務(wù)端用自己的私鑰解密,并驗證密碼是否正確,如果正確,允許登錄

可以看到整個流程存在四個步驟 ,下面給大家看看詳細步驟

【2】使用教程

SSH 的基本使用方法是:

ssh user@remote -p port

user 是你在遠程機器上的用戶名,如果不指定的話默認為當(dāng)前用戶

remote 是遠程機器的地址,可以是 IP,域名,或者是后面會提到的別名

port 是 SSH Server 監(jiān)聽的端口,如果不指定的話就為默認值 22(ssh 的默認端口)

所以,SSH 口令登錄的前提就是知道目標(biāo)的用戶名,地址和 SSH 服務(wù)的端口,缺一不可

建立連接

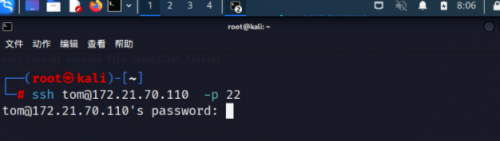

舉例:假如我正在使用 kali 機器做[滲透測試],探測到目標(biāo)的地址是

開啟了 22 端口,并且是SSH 服務(wù),還知道了目標(biāo)機器上的用戶名為 Tom,密碼為 123456,就可以用 SSH 遠程登良路目標(biāo)機器,指令如下

ssh tom@172.21.70.110 -p 22

注:這里的-p 22 也可以不要,因為-p 22 是默認選項,如果是其他端口的 ssh 服務(wù)就需要用-p 來指定其他的端口了

輸入密碼

輸入上面的指令后頁面如下,提示輸入密碼,這里密碼的輸入是隱藏輸入(并不會顯示),輸入密碼后直接回車就好

因為我已經(jīng)連接過很多次了,但是第一次連接會彈出來一段話,意思是該遠程主機的真實性無法確定,確定想要繼續(xù)連接嗎?,直接輸入 yes 即可

成功連接

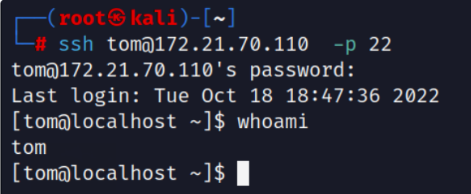

輸入密碼后頁面如下圖

可以看到這里我們成功用 SSH [遠程登錄]了目標(biāo)的tom 用戶,這就是SSH 口令登錄的大致內(nèi)容了

【3】缺點總結(jié)

安全性

整個驗證機制是沒什么問題的,但是當(dāng)遇到 中間人攻擊這種機制的安全性便會遭到破壞,什么是 中間人攻擊?

客戶端向服務(wù)端發(fā)起請求

攻擊人截獲請求,并向客戶端返回自己的公鑰

客戶端用公鑰加密登錄密碼并返回

攻擊人用自己的私鑰解密,獲得服務(wù)器的登錄密碼

繁瑣性

每次登錄目標(biāo)主機都要輸入密碼,短的密碼不安全,長的密碼又不好記,用戶體驗感較差

為了解決上面這幾個問題,于是更新,更安全的方法隨之而生,那就是SSH 秘鑰登錄,下面我們來看看

二:SSH [秘鑰]登錄

【1】登錄原理

很多人可能都聽過秘鑰登錄,知道它可以通過 SSH 在無需密碼的情況下登錄目標(biāo)機器上的用戶,那這個流程是怎樣的呢?我們來詳細看看

客戶端自己生成密鑰對,事先將公鑰上傳存儲到遠程服務(wù)器上,私鑰自己保管

客戶端發(fā)起登錄請求

服務(wù)器發(fā)一串隨機字符串給客戶端

客戶端用自己的私鑰加密隨機字符串,返回給服務(wù)端

服務(wù)端用事先存儲好的公鑰解密,確認字符串是原來發(fā)出的字符串,便允許登錄

可以看到整個流程存在五個步驟 ,下面給大家看看詳細步驟

【2】使用教程

生成密鑰對

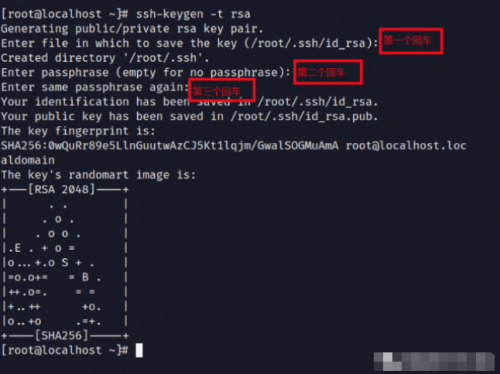

ssh-keygen -t rsa #-t表示類型選項,這里采用rsa加密算法

然后根據(jù)提示一步步的按回車鍵即可(總共三個),頁面如下

這里為什么連續(xù)按三個回車就可以了呢,我們來看看這三個回車對應(yīng)了什么

第一個回車:讓我們輸入一個目錄路徑來保存生成的密鑰對,默認為/root/.ssh ,回車代表直接默認,也可以自己輸入一個路徑來保存

第二個回車:讓我們設(shè)置私鑰密碼,如果設(shè)置了私鑰密碼,每次使用 SSH 進行操作都需要輸入私鑰密碼。這里直接空格就是密碼為空,這樣每次使用就不需要輸入密碼

第三個回車:這個就是單純的再次輸入私鑰密碼(就是一個確認密碼),我們本來就是想設(shè)置密碼,所以還是至二級回車即可

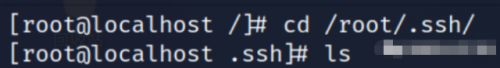

像我上面那樣的話密鑰對就已經(jīng)生成了,我們到自己設(shè)置的秘鑰對路徑下看看,如果沒有設(shè)置路徑的話就是默認路徑/root/.ssh,查詢結(jié)果如下

可以看到在/root/.ssh路徑下生成了密鑰對(即公鑰和私鑰),其中id_rsa 文件就是私鑰,id_rsa.pub 文件就是公鑰

投遞公鑰到服務(wù)端

上面我們已經(jīng)生成了密鑰對,按照步驟需要將密鑰對中的公鑰保存到目標(biāo)機器的~/.ssh/authorized_key文件中,這里給大家介紹三種投遞方式,但都是基于目標(biāo)開啟了 ssh 服務(wù)和知道目標(biāo)賬密的前提下

注意:~ 表示代碼主目錄,也就是我們想用 SSH 登錄的用戶目錄。

第一種:

這是最簡單也是最常用的方式,需要ssh-copy-id,但是一般 linux 都自帶這個

ssh-copy-id user@remote -p port

user 是你在遠程機器上的用戶名,如果不指定的話默認為當(dāng)前用戶

remote 是遠程機器的地址,可以是 IP,域名,或者是后面會提到的別名

port 是 SSH Server 監(jiān)聽的端口,如果不指定的話就為默認值 22(ssh 的默認端口)

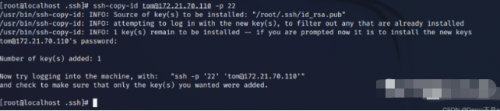

實例:這里我直接把上面生成的密鑰對中的公鑰上傳到目標(biāo)機器的tom 用戶目錄下

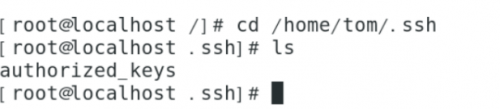

可以看到在這里已經(jīng)成功上傳了,因為這是我們自己搭建的環(huán)境,我們也可以去目標(biāo)機器看看~/.ssh上有沒有我們上傳的公鑰文件,也就是authorized_keys 文件

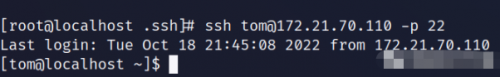

可以看到目標(biāo)路徑下已經(jīng)有了,現(xiàn)在我們再用 kali 來登錄試試

可以看到已經(jīng)成功登錄了,而且并沒有提示我們輸入密碼

第二種:

在沒有 ssh-copy-id的情況下(比如在 Windows 上),也是可以輕松做到這件事的。用命令的話也是一句話搞定

ssh user@remote -p port 'mkdir -p .ssh && cat >> .ssh/authorized_keys' < ~/.ssh/id_rsa.pub

這句話的意思是,在遠端執(zhí)行新建 .ssh 文件夾,并把本地的 ~/.ssh/id_rsa.pub(也就是公鑰)復(fù)制到遠端的 .ssh/authorized_keys 文件中,因為 windows 用得少,這里就不實操舉例了,有興趣的同學(xué)可以試試

第三種:

咳咳,這個其實也不算方法,就是兩臺電腦均可控的情況下,手動把本地的 ~/.ssh/id_rsa.pub 復(fù)制到目標(biāo)機器的~/.ssh/authorized_keys 文件中

三:SSH 最簡單登錄方法——別名配置

每次都輸入 ssh user@remote -p port,時間久了也會覺得很麻煩(不要覺得我懶哈哈),特別是當(dāng) user, remote和 port 都得輸入,而且還不好記憶的時候。配置別名可以讓我們進一步偷懶(咳咳)。

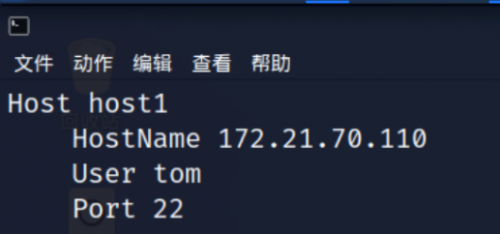

比如我想用ssh host1 來替代上面這么一長串,那么在~/.ssh/config文件里面追加以下內(nèi)容:

Host host1 HostName remote User user Port port

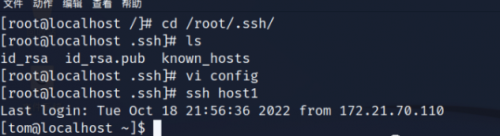

舉例:先在本地的~/.ssh里面創(chuàng)建一個名為config 的文件,里面代碼如下:

現(xiàn)在我們就可以嘗試使用ssh host1 來登錄了,如下

可以看到,也能成功登錄,并且與剛才配置的秘鑰登錄配合,不用輸入密碼,目標(biāo)信息不用記,我說這是 ssh最簡單的登錄方法沒問題吧。

注意:這個別名并不是必須配置公鑰登錄,這里如果沒有配置秘鑰登錄也可以使用別名,只是登錄時需要輸入密碼而已

好了今天的 SSH 使用技巧分享就到這里了希望今天的內(nèi)容能對大家有所幫助,感謝大家的閱讀,再見啦!

京公網(wǎng)安備 11010802030320號

京公網(wǎng)安備 11010802030320號