我們都知道,學安全,懂SQL注入是重中之重,因為即使是現在SQL注入漏洞依然存在,只是相對于之前現在挖SQL注入變的困難了。而且知識點比較多,所以在這里總結一下。

通過構造有缺陷的代碼,來理解常見的幾種SQL注入。本文只是講解幾種注入原理,沒有詳細的利用過程。

sql注入原理

1.SQL注入漏洞的產生需要滿足兩個條件:

2.參數用戶可控:前端傳給后端的參數內容是用戶可以控制的。

參數帶入數據庫查詢:傳入的參數拼接到SQL語句并帶入數據庫查詢。所以在實際環境中開發者要秉持“外部參數皆不可信原則”進行開發。

4種常見的sql注入攻擊

1、union注入攻擊

先看代碼

<?php

$con=mysqli_connect("localhost","root","XFAICL1314","dvwa"); #連接數據庫,我這里直接連接了dvwa的數據庫

if(mysqli_connect_error())

{

echo "連接失敗:" .mysqli_connect_error();

}

$id=$_GET['id'];

$result=mysqli_query($con,"select * from users where `user_id`=".$id);

$row=mysqli_fetch_array($result);

echo $row['user'] . ":" . $row['password'];

echo "<br>";

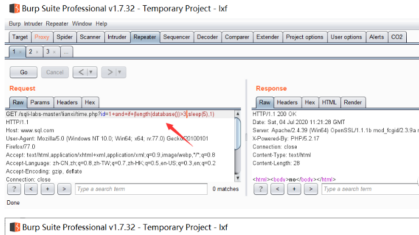

在union注入頁面中,程序獲取GET參數id,對用戶傳過來的id值沒有進行過濾,直接拼接到SQL語句中,在數據庫中查詢id對應的內容,并將這一條查詢結果中的user和password 輸出到頁面。進行union注入攻擊前提是頁面有回顯。然后就是注入的常規思路,判斷類型,判斷字段數,使用union查詢相關數據。

2、布爾盲注攻擊

先看代碼

<?php

$con=mysqli_connect("localhost","root","XFAICL1314","dvwa");

if(mysqli_connect_error())

{

echo "連接失敗:" .mysqli_connect_error();

}

$id=$_GET['id'];

if(preg_match("/union|sleep|benchmark/i",$id)){

exit("on");

}

$result=mysqli_query($con,"select * from users where `user_id`=".$id);

$row=mysqli_fetch_array($result);

if ($row) {

exit("yes");

}

else{

exit("no");

}

?>

在布爾盲注頁面中,程序先獲取GET參數id,通過preg_match()函數判斷其中是否存在union sleep benchmark等危險字符。然后將參數id拼接到SQL語句,從數據庫查詢,如果有結果,返回yes,否則返回no。

所以訪問這個頁面,代碼根據查詢結果返回只返回yes和no,不返回數據庫中的任何結果,所以上一種的union注入在這里行不通。

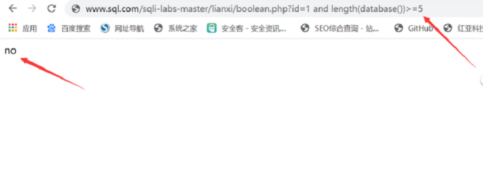

嘗試利用布爾盲注。布爾盲注是指構造SQL判斷語句,通過查看頁面的返回結果來推測哪些SQL判斷是成立的。例如,我們可以判斷數據庫名的長度構造語句如下。and length(database())>=1 #依次增加,查看返回結果。

通過上面的語句我們可以猜到數據庫名長度為4。

接著使用逐字符判斷的方式獲取數據庫庫名,數據庫庫名范圍一般都是az,字母09。構造語句如下:

and substr(database(),1,1)=要猜解的字母(轉換成16進制)

substr是截取的意思,構造語句的含義是,截取database()的值,從第一個開始,每次返回一個。這里要注意,要和limit語句區分開,limit從0開始排序,substr從1開始排序。因為我知道數據庫的第一個字母是d,所以直接換成d,轉換成16進制就是0x64。結果如下:

在真實環境中,自己手工的話,工作量有點大,可以借助burp的爆破功能爆破要猜解的字母。

同樣,也可以利用substr()來猜解表名和字段。構造語句:

and substr((select table_name from information_schema.tables where table_schema=庫名 limit 0,1),1,1)=要猜解的字母(這里指表名)

用這樣的方法,可以猜解出所有的表名和字段,手工會累死,可以借助burp或者sqlmap。

3、報錯注入攻擊

先看代碼

<?php

$con=mysqli_connect("localhost","root","XFAICL1314","dvwa");

if (mysqli_connect_error())

{

echo "連接失敗:".mysqli_connect_error();

}

$id=$_GET['id'];

if($result=mysqli_query($con,"select *from users where `user_id`=".$id))

{

echo "ok";

}else{

echo mysqli_error($con);

}

?>

查看代碼,在報錯注入頁面中,程序獲取GET參數id后,將id拼接到SQL語句中查詢,如果執行成功,就輸出ok,如果出錯,就通過echo mysqli_error($con)將錯誤信息輸出到頁面。我們可以利用這種錯誤回顯,通過updatexml()、floor()等函數將我們要查詢的內容顯示到頁面上。

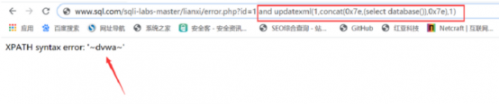

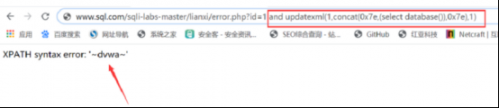

例如,我們通過updatexml()獲取user()的值,構造如下語句:

and updatexml(1,concat(0x7e,(select user()),0x7e),1) #0x7e是~16進制編碼

發現查詢出了user()的值

同樣,我們也可以查詢出database()的值

and updatexml(1,concat(0x7e,(select database()),0x7e),1) #0x7e是~16進制編碼

查詢出了數據庫名

我們可以用這種方法查詢出剩下的所有表名和字段,只需要構造相關的SQL語句就可以了。

4、時間盲注入攻擊

先看代碼

<?php

$con=mysqli_connect("localhost","root","XFAICL1314","dvwa");

if (mysqli_connect_error())

{

echo "連接失敗:".mysqli_error();

}

$id=$_GET['id'];

if (preg_match("/union/i",$id)){

exit("<html><body>no</body></html>");

}

$result=mysqli_query($con,"select * from users where `user_id`=".$id);

$row=mysqli_fetch_array($result);

if ($row){

exit("<html><body>yes</body></html>");

}

else{

exit("<html><body>no</body></html>");

}

?>

查看代碼,在時間盲注頁面中,程序獲取GET參數id,通過preg_match()函數判斷是否存在union危險字符,然后將id拼接到SQL語句中,并帶入數據庫查詢。如果有結果返回yes,沒有結果返回no。不返回數據庫中的任何數據。

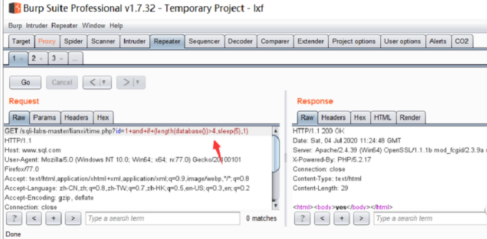

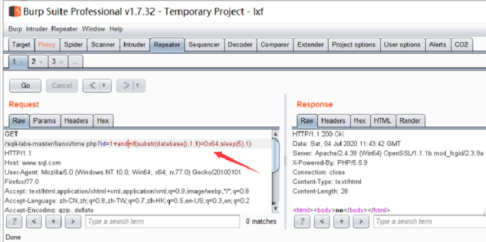

它與布爾盲注的不同在于,時間盲注是利用sleep()或benchmark()等函數讓執行時間變長。一般和if(expr1,expr2,expr3)結合使用,這里的if語句的含義為如果expr1為真,則if()返回expr2,否則返回expr3。所以判斷數據庫的長度,咱們構造的語句如下:

if (length(database())>3,sleep(5),1) #判斷數據庫長度,如果大于3,休眠5秒,否則查詢1

由上面圖片,我們通過時間可以判斷出,數據庫的長度為4。

得到長度后,通過substr()來查詢數據庫的第一個字母,這里和布爾盲注很類似,構造如下語句:

and if (substr(database(),1,1)=庫的第一個字母,sleep(5),1)

依次進行猜解。依次類推,可以猜解出數據庫完整的庫名,表名,字段名和具體數據。手工的話依舊是一個浩大的工程,一般借助工具。

總結

本文對union注入、布爾盲注、報錯注入、時間盲注的原理和代碼進行了簡單的分析。

更多關于網絡安全的問題,歡迎咨詢千鋒教育在線名師。千鋒教育多年辦學,課程大綱緊跟企業需求,更科學更嚴謹,每年培養泛IT人才近2萬人。不論你是零基礎還是想提升,都可以找到適合的班型,千鋒教育隨時歡迎你來試聽。

京公網安備 11010802030320號

京公網安備 11010802030320號